突发!GhostPetya骷髅头勒索病毒袭击半导体行业

近日,国内半导体行业爆发勒索病毒,造成业务大面积瘫痪,深信服安全团队率先接到情报并进行处置,发现其攻击手段与早期Petya勒索病毒有相似之处,但又有较大不同,其攻击方式包括控制域控服务器、钓鱼邮件、永恒之蓝漏洞攻击和暴力破解,攻击力极大,可在短时间内造成内网大量主机瘫痪,中招主机被要求支付0.1个比特币赎金。

深信服已将其命名为GhostPetya骷髅头勒索病毒,并且制定了完善的防御措施和解决方案。

病毒名称:GhostPetya

病毒性质:勒索病毒

影响范围:已感染多家半导体行业企业,很可能大规模爆发

危害等级:高危

传播方式:控制域控服务器、钓鱼邮件、永恒之蓝漏洞攻击和暴力破解

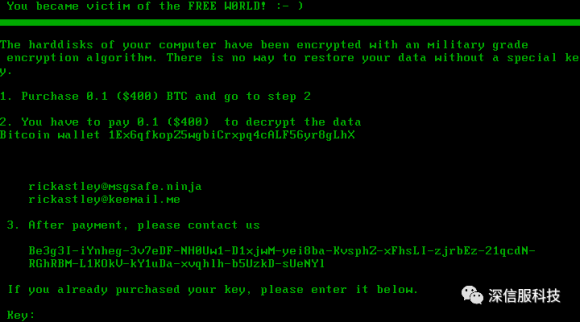

▲中招主机弹出骷髅头

▲中招主机勒索信息

病毒分析

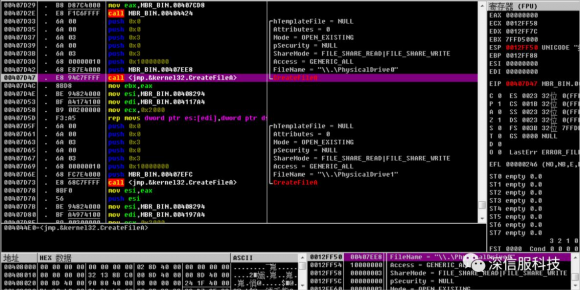

1.以读写的模式,打开主机\\.\PhysicalDrive0、\\.\PhysicalDrive1、\\.\PhysicalDrive2、\\.\PhysicalDrive3、\\.\I等磁盘:

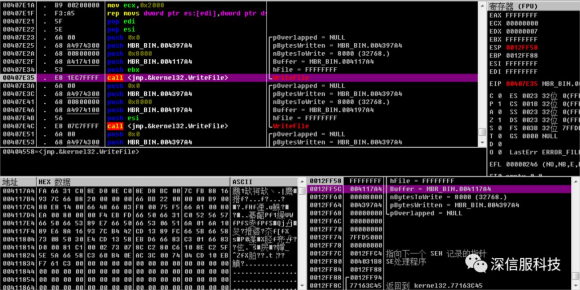

2.然后MBR勒索的数据写入到这些打开的磁盘空间中:

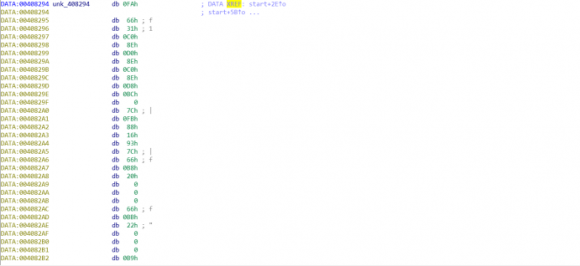

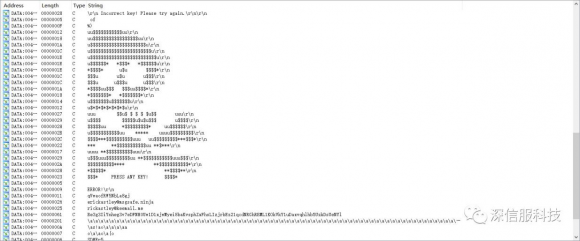

写入的相关数据,如下所示:

显示的勒索信息,如下所示:

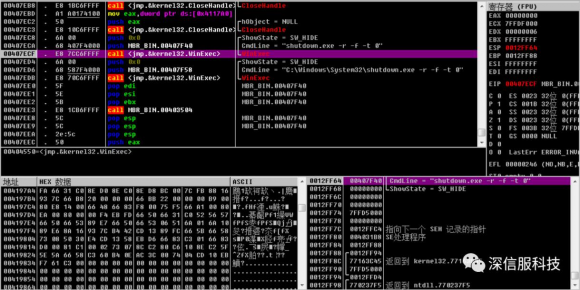

3.然后执行重启系统命令:

4.从感染的主机中提取出相应的MBR数据,如下所示:

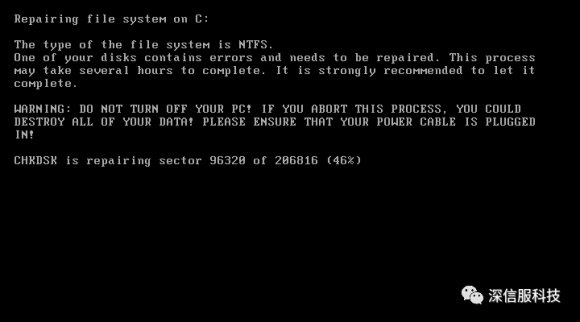

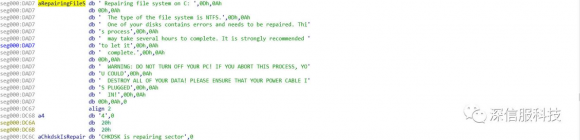

5.感染后的主机,会先调用CHKDSK进行磁盘检测操作:

调用磁盘检测信息,如下所示:

完成之后会弹出勒索图片闪屏信息。按任意键进入系统,显示下图所示的勒索信息,要求受害客户支付0.1个BTC进行解锁操作,BTC地址:

1Ex6qfkopZ5wgbiCrxpq4cALF56yr8gLhX

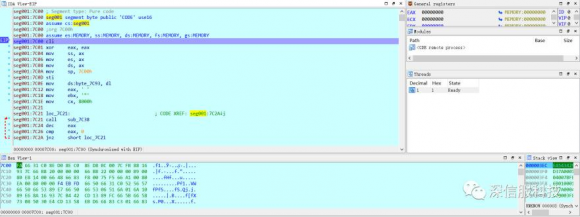

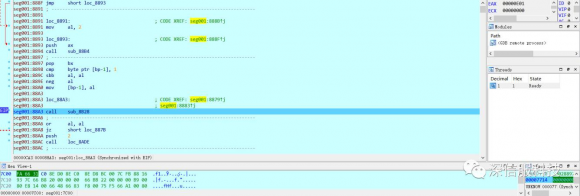

6.对感染后主机的MBR进行动态调试,如下所示:

7.经过调试分析,此感染后的MBR与之前Petya勒索病毒MBR代码非常相似,调用int 13中断,将扇区1-32从磁盘加载到内存0x8000开始的地址,然后转到0x8000执行指令,如下所示:

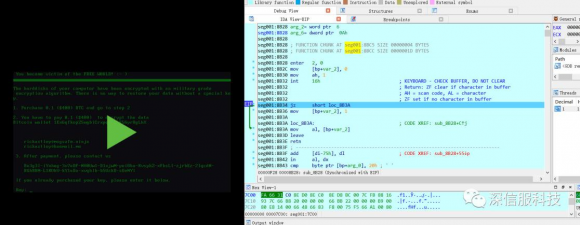

8.循环读取$等字符串信息,用于显示勒索信息图片,如下所示:

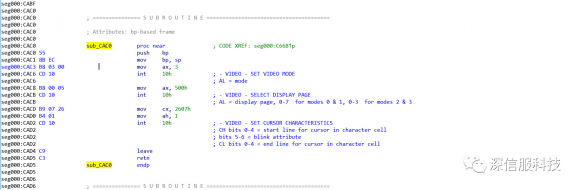

9.显示勒索图片信息,如下所示:

设置屏幕的显示模式:

然后进行闪屏操作:

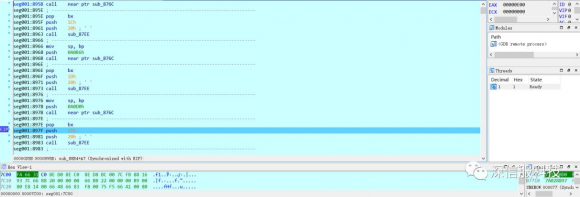

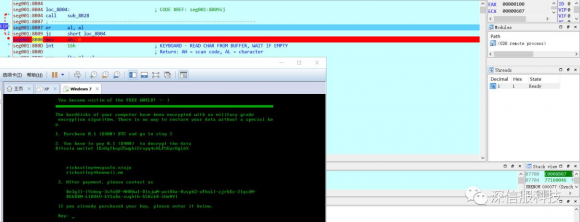

10.检测是否有键盘按键信息,如下所示:

11.如果有按键信息,则读取相应的勒索信息,弹出信息勒索信息显示界面:

相应的勒索信息数据,如下所示:

12.循环检测用户输入的key:

解决方案

1、隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡。

2、切断传播途径:关闭潜在终端的SMB 445等网络共享端口,关闭异常的外联访问。深信服下一代防火墙用户,可开启IPS和僵尸网络功能,进行封堵。

3、防止暴力破解:深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

4、查找攻击源:手工抓包分析或借助深信服安全感知平台。

5、查杀病毒:推荐使用深信服EDR进行查杀。

6、修补漏洞:打上漏洞相关补丁,漏洞包括“永恒之蓝”漏洞等。

7、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

不幸中招的用户,可以尝试以下方式进行业务恢复:

1、进入PE模式和制作启动U盘

工具:

U盘启动软件

U盘(制作启动盘时候格式化)

测试PC为Windows

制作好后U盘插入PC,开机进入PE模式有两种方法:

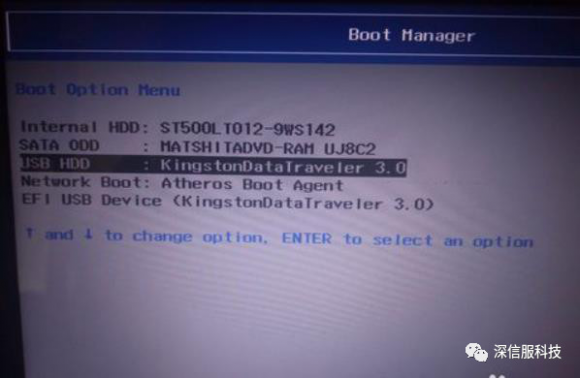

(1) 开机后按F12,进入启动项选择U盘启动(不同的主机按键不一样,可自行网上查询);

进入BIOS系统中 (测试主机为FN+F12进入,不同主机快捷键不同,建议根据主机情况进行网上查询快捷键)选择U盘启动:

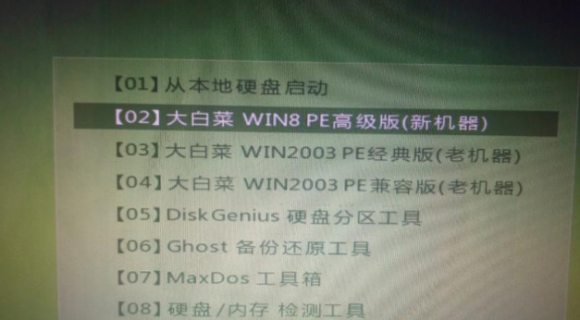

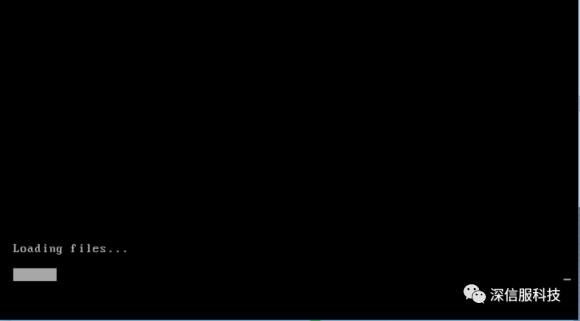

然后进入如下图界面,由于测试的PC是windows7系统,所以选择第[02]选项(根据中毒的PC情况来选项):

2、恢复数据

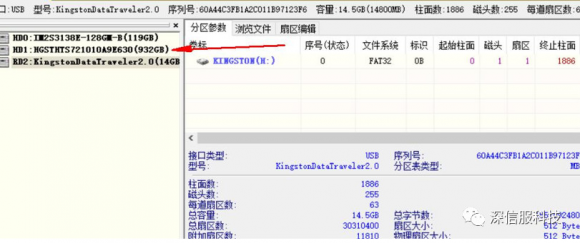

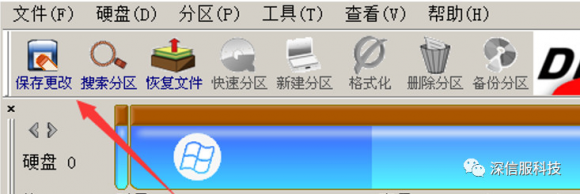

步骤1:接入运行桌面上的 DiskGenius软件,找到中毒PC的硬盘(一般为500G和1TB左右) :

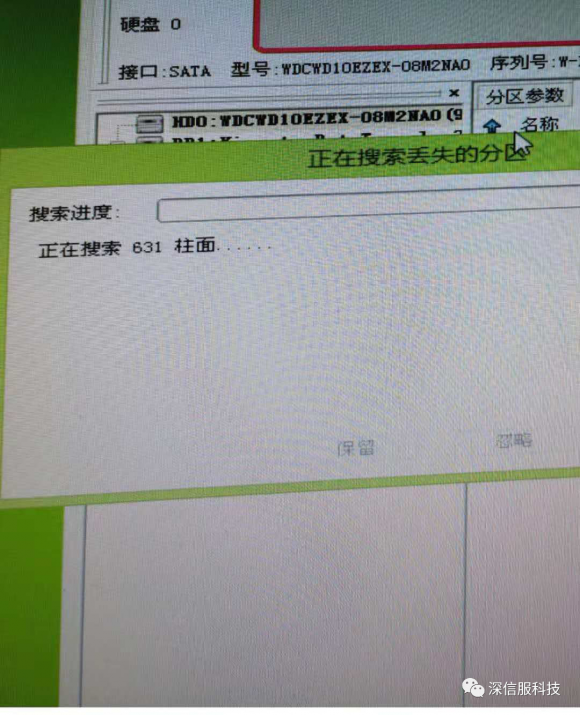

步骤2:点击鼠标右键运行“搜索已丢失分区(重建分区表)”:

步骤3:如果在搜索期间,弹出“搜索到分区框”记得点击保留。

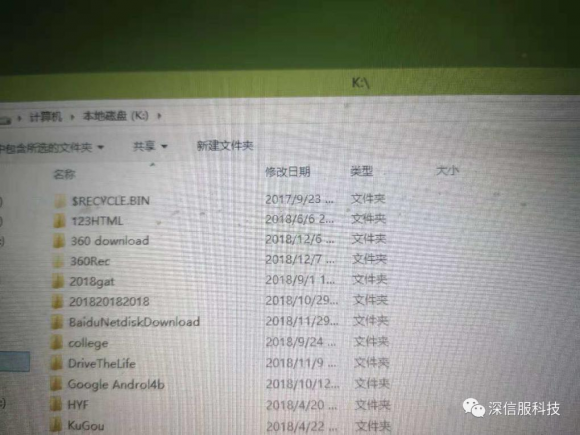

步骤4:最后可以看到数据恢复了,接着需要“点击保存”:

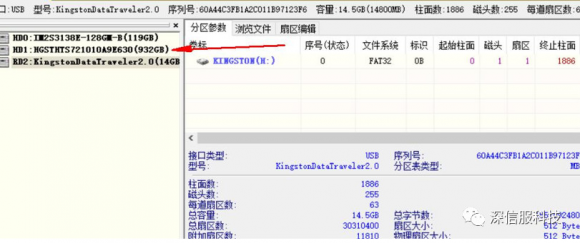

3、重建MBR

正常情况下数据恢复后重启系统的话,mbr还是不能正确引导系统启动,所以这个时候需要紧接着修复mbr,点击鼠标右键运行“重建主导记录MBR”,这个时候会新建MBR:

这时候重新启动系统就可以恢复了。

4、其它事项(注意)

恢复数据流程

步骤2:运行在“搜索已丢失分区(重建分区表)”,当软件一直正在搜索情况下不要停止搜索后再次(重建分区表),否则第2次搜索完后丢失的数据可能会丢失部分。

步骤4:注意个别PC会存在系统C盘恢复不回来,这个时候可以直接插入备份U盘拷贝其它盘的数据出来后重装系统)。

重建MBR流程

方法1:在DiskGenius上新建,上文已提到;

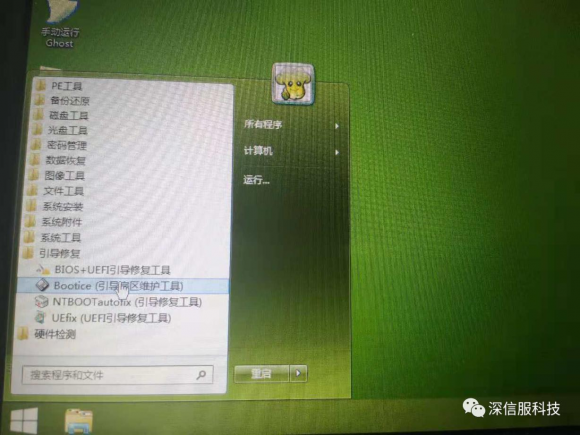

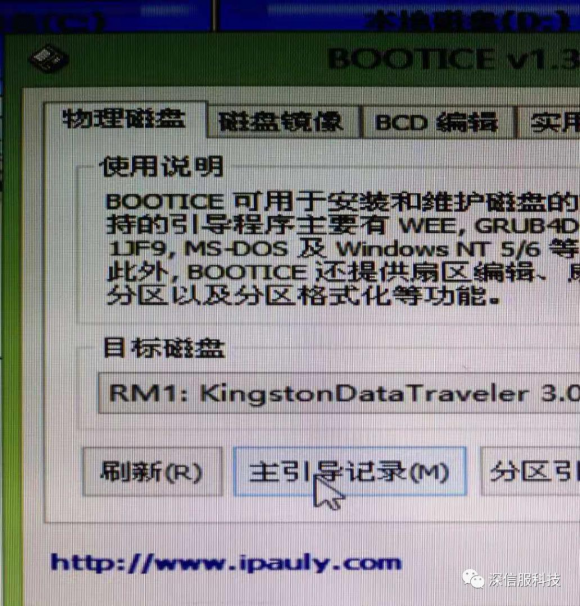

方法2:进入PE模式后,点击左下角的引导修复--Bootice(引导扇区恢复工具)—主引导记录(M)-=选择Windows NT5.X/6.X MBR--点击安装/配置:

注意: 存在个别情况就是数据恢复回来,但是C盘的恢复不了或者新建MBR后正常开机不了,这个时候可以在PE模式下把其它盘的重要数据拷贝出来重装系统。

申请创业报道,分享创业好点子。点击此处,共同探讨创业新机遇!