长久以来, macOS相关产品由于其整体市场份额占比不高,以及系统较为封闭的原因,用户普遍认为相对于Windows生态,macOS更加安全。然而,随着 macOS 越来越受欢迎,在全球已拥有超过 1 亿活跃用户。在刚刚出炉的IDC 2024年全球市场报告中可以看到,Apple已经成为全球第四大个人电脑供应商,其2024年度涨幅则位列前三。一个具有庞大用户基数的操作生态系统无疑对不法分子有着强烈的诱惑。自2024年9月开始,Check Point Research (CPR) 一直在密切监控并揭露了恶意软件 Banshee macOS Stealer,该软件可以窃取浏览器凭证、加密货币钱包和其他敏感数据。Banshee macOS Stealer在随后一段时间几经升级“改头换面”,因此Check Point安全专家希望通过一次深入的揭秘引起macOS用户以及各企业与机构的关注,并且保持高度警惕同时采取主动网络安全防护措施。

Check Point Research (CPR) 一直在监控这一针对 macOS 用户的新兴恶意软件。以下是一些企业和用户须知。

切勿盲目做出安全假设

许多企业与 macOS 用户认为,由于该平台采用基于 Unix 的架构,而且市场份额历来较低,因此对网络犯罪分子的吸引力较小,或会幸免于恶意软件攻击。虽然 macOS 具有 Gatekeeper、XProtect 和沙盒等多项强大的安全防护功能,但 Banshee Stealer 的出现提醒我们,任何操作系统都无法幸免于难。

这一隐蔽的恶意软件不仅会侵入系统,而且还会暗中运行,与正常系统进程无缝融合,窃取浏览器凭证、加密货币钱包、用户密码和敏感文件数据。Banshee 的真正危害之处在于它能够逃避检测。即使是经验丰富的 IT 专业人员也很难发现其存在。Banshee Stealer 不只是又一种恶意软件,更是一个安全警告,警示用户必须重新评估自己的安全假设,并采取主动防护措施来保护其数据。

Banshee Stealer 的演变:一种新型威胁

Banshee MacOS Stealer 于 2024 年年中首次引起公众关注,当时它在 XSS 和 Exploit 等地下论坛以及 Telegram 上以“窃取程序即服务”的形式出售。攻击者只需花费 3,000 美元就能买到这款恶意软件,向 macOS 用户发起攻击。9 月下旬,CPR 发现了一个从未检测到过的新版 Banshee。值得注意的是,其开发者从 Apple 自有 XProtect 杀毒引擎中窃得一种字符串加密算法,并用它取代了原始版本中使用的纯文本字符串。或因于此,Banshee 在过去两个多月中逃过了杀毒引擎的检测。在此期间,攻击者通过网络钓鱼网站和恶意 GitHub 仓库传播此恶意软件,将其伪装成 Chrome 浏览器、Telegram 和 TradingView 等热门软件工具。

2024 年 11 月,Banshee 的运营发生了重大变故,其源代码被泄露在 XSS 地下论坛上,也不再公开销售 Stealer 即服务。这起泄漏事件不仅暴露了其内部运作方式,而且还降低了其检测难度。虽然此次泄露事件让杀毒引擎的检出率得以提高,但也引发了人们对其他攻击者开发新变种的担忧。

Banshee Stealer 的运作方式

Banshee Stealer 的功能揭示了现代恶意软件背后的复杂性。安装完成后,它将:

· 窃取系统数据:瞄准 Chrome、Brave、Edge 和 Vivaldi 等浏览器,以及加密货币钱包的浏览器扩展程序。此外,它不仅会利用双重身份验证 (2FA) 扩展程序捕获敏感凭证,而且还会收集软件和硬件详细信息、外部 IP 地址和 macOS 密码。

· 诱骗用户:通过伪装成合法系统提示的迷惑性弹出窗口,诱骗用户输入其 macOS 密码。

· 逃避检测:利用反分析技术躲避调试工具和杀毒引擎。

· 泄露数据:通过加密和编码文件向命令和控制服务器发送窃取的信息。

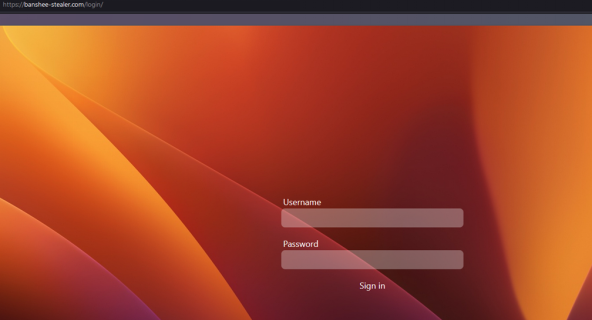

Banshee 登录面板

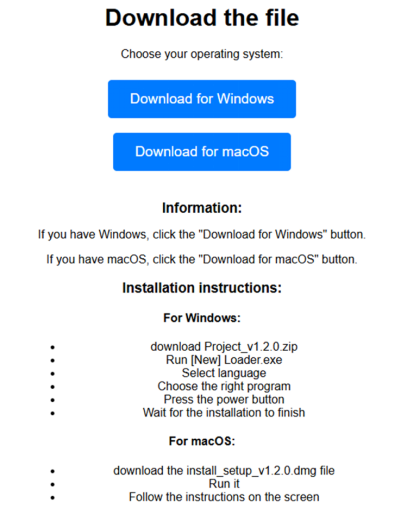

攻击者将 GitHub 仓库用作 Banshee 的主要传播途径。这些攻击活动使用 Banshee 向 macOS 用户发起攻击,同时使用另一种已知的恶意软件 Lumma Stealer 瞄准 Windows 用户。在三轮攻击中,攻击者创建恶意仓库来冒充常用软件,诱使用户下载此恶意软件。这些仓库往往看似合法,在通过星级评分和评论等赢得用户信任后,便会发起恶意攻击活动。

Github.io 网站

企业必须提高风险意识

企业必须认识到现代恶意软件带来的更广泛风险,包括数据安全事件会泄露敏感信息并损害企业声誉,造成重大经济损失;针对加密货币钱包的定向攻击会危及数字资产;以及隐蔽恶意软件可以逃避检测,若未识别则会造成长期损害,导致运维中断。

从 Banshee Stealer 中汲取的经验教训

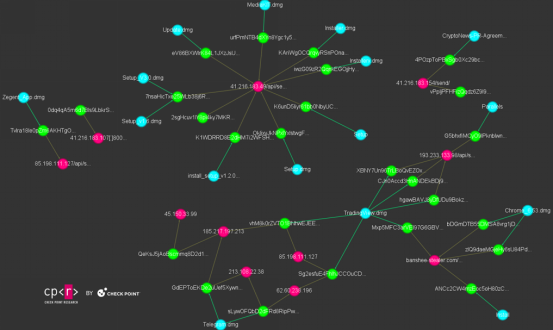

Banshee 的出现表明网络威胁正不断演进,必须采取强大防御措施。自 2024 年 11 月其源代码被泄露后,Banshee Stealer 即服务运营即正式关闭。不过,CPR 发现仍有多起攻击活动通过网络钓鱼网站传播此恶意软件。目前尚不清楚这些攻击活动是由以前的客户还是开发者的私人团伙发起。

攻击活动集群

最新版本 Banshee 的一大更新是取消了特定语种检查。先前的恶意软件版本一检测到某些特定语种就会终止运行,可能是为了避免攻击特定地区。现在删除这一功能进一步扩大了潜在目标范围。

随着网络犯罪分子不断变换花样,安全防护解决方案必须与时俱进,以提供全面的安全防护。企业和用户都必须采取主动防护措施来抵御威胁,采用先进工具,并时刻保持警惕,谨慎行事。Check Point Research 一直致力于及时发现和有效缓解安全风险。通过及时了解最新信息并投资强大的网络安全措施,企业用户可以有效保护其数据并灵活应对这些威胁。

申请创业报道,分享创业好点子。点击此处,共同探讨创业新机遇!